Laboratorio ciudadano - Citizen Lab

| |

| Formación | 2001 |

|---|---|

| Escribe | Laboratorio de investigación |

| Sede | Universidad de Toronto |

| Localización | |

Director |

Ronald Deibert |

| Sitio web | citizenlab |

El Citizen Lab es un laboratorio interdisciplinario con sede en la Escuela Munk de Asuntos Globales de la Universidad de Toronto , Canadá. Fundado y dirigido por el profesor Ronald Deibert , el Citizen Lab estudia los controles de información, como la vigilancia de la red y el filtrado de contenido, que impactan la apertura y seguridad de Internet y que representan una amenaza para los derechos humanos . El Citizen Lab colabora con centros de investigación, organizaciones e individuos de todo el mundo, y utiliza un enfoque de "métodos mixtos", que combina interrogatorios generados por computadora, extracción de datos y análisis con investigación de campo intensiva , ciencias sociales cualitativas y políticas y asuntos legales . métodos de análisis .

Citizen Lab fue socio fundador de los proyectos OpenNet Initiative (2002-2013) y Information Warfare Monitor (2002-2012). La organización también desarrolló el diseño original del software de elusión de la censura Psiphon , que se separó del laboratorio y se convirtió en una corporación canadiense privada (Psiphon Inc.) en 2008.

Los resultados de la investigación de Citizen Lab han aparecido en los titulares de las noticias mundiales en todo el mundo, incluidas las exclusivas de primera plana en The New York Times , The Washington Post y The Globe and Mail . En Tracking GhostNet (2009), los investigadores descubrieron una supuesta red de ciberespionaje de más de 1295 hosts infectados en 103 países, un alto porcentaje de los cuales eran objetivos de alto valor, incluidos ministerios de relaciones exteriores , embajadas, organizaciones internacionales, medios de comunicación y ONG. . Este estudio fundamental fue uno de los primeros informes públicos en revelar una red de ciberespionaje dirigida a la sociedad civil y los sistemas gubernamentales de todo el mundo. En Shadows in the Cloud (2010), los investigadores documentaron un ecosistema complejo de ciberespionaje que comprometía sistemáticamente los sistemas de redes informáticas gubernamentales, empresariales, académicas y de otro tipo en la India , las oficinas del Dalai Lama , las Naciones Unidas y varios otros países. En Million Dollar Dissident , publicado en agosto de 2016, los investigadores descubrieron que Ahmed Mansoor , uno de los Emiratos Árabes Unidos Cinco , un defensor de los derechos humanos en los Emiratos Árabes Unidos, fue atacado con software desarrollado por la empresa israelí de "guerra cibernética" NSO Group . Usando una cadena de exploits de día cero , los operadores de este software espía intentaron que Mansoor hiciera clic en un enlace en un mensaje de texto diseñado socialmente que les habría dado acceso a todo en su teléfono. Antes de la publicación del informe, los investigadores se pusieron en contacto con Apple, quien publicó una actualización de seguridad que reparó las vulnerabilidades explotadas por los operadores de software espía.

El Citizen Lab ha ganado varios premios por su trabajo. Es la primera institución canadiense en ganar el premio MacArthur Award for Creative and Effective Institutions (2014) de la Fundación MacArthur y la única institución canadiense en recibir una subvención "New Digital Age" (2014) del presidente ejecutivo de Google , Eric Schmidt . Los premios anteriores incluyen el premio Electronic Frontier Foundation Pioneer (2015), el premio Advancement of Intellectual Freedom in Canada de la Canadian Library Association (2013), el premio a la libertad de prensa del Comité Canadiense para la Libertad de Prensa Mundial (2011) y el premio Canadian Journalists for Free Premio Vox Libera de Expression (2010).

Según un informe de AP News del 24 de enero de 2019 , los investigadores de Citizen Lab "están siendo atacados" por "operativos encubiertos internacionales" por su trabajo en NSO Group.

Fondos

El apoyo financiero para Citizen Lab provino de la Fundación Ford , el Open Society Institute , el Consejo de Investigación de Ciencias Sociales y Humanidades de Canadá , el Centro Internacional de Investigación para el Desarrollo (IDRC), el Gobierno de Canadá, el Centro de Canadá para Estudios de Seguridad Global en la Universidad de la Escuela Munk de Asuntos globales de Toronto, la Fundación John D. y Catherine T. MacArthur , la Fundación canadiense Donner , el Fondo de Tecnología abierta , y la Fundación Walter y Duncan Gordon . Citizen Lab ha recibido donaciones de software y soporte de Palantir Technologies , VirusTotal y Oculus Info Inc.

Áreas de investigación

Amenazas contra la sociedad civil

El flujo de investigación de amenazas dirigidas de Citizen Lab busca obtener una mejor comprensión de la naturaleza técnica y social de los ataques digitales contra grupos de la sociedad civil y el contexto político que puede motivarlos. Citizen Lab lleva a cabo un análisis comparativo continuo de un espectro creciente de amenazas en línea, incluido el filtrado de Internet, los ataques de denegación de servicio y el malware dirigido. Los informes de amenazas dirigidas han cubierto una serie de campañas de espionaje y operaciones de información contra la comunidad tibetana y la diáspora , intentos de phishing contra periodistas, defensores de los derechos humanos, figuras políticas, investigadores internacionales y defensores de la lucha contra la corrupción en México, y un destacado defensor de los derechos humanos que fue el foco de la vigilancia gubernamental en los Emiratos Árabes Unidos. Los investigadores y colaboradores de Citizen Lab, como la Electronic Frontier Foundation , también han revelado varias campañas de malware diferentes dirigidas a activistas sirios y grupos de oposición en el contexto de la Guerra Civil Siria . Muchos de estos hallazgos se tradujeron al árabe y se difundieron junto con recomendaciones para detectar y eliminar malware.

La investigación del Citizen Lab sobre las amenazas contra las organizaciones de la sociedad civil ha aparecido en la portada de BusinessWeek y se ha cubierto en Al Jazeera , Forbes , Wired , entre otros medios de comunicación internacionales.

El grupo informa que su trabajo de análisis de software espía utilizado para atacar a figuras de la oposición en América del Sur ha provocado amenazas de muerte. En septiembre de 2015, los miembros del grupo recibieron una ventana emergente que decía:

|

Vamos a analizar tu cerebro con una bala, y el de tu familia también ... Te gusta jugar al espía e ir a donde no debes, bueno, debes saber que tiene un costo: ¡tu vida! |

Midiendo la censura de Internet

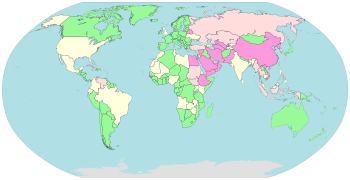

Fuentes: Freedom on the Net , Iniciativa OpenNet , Reporteros sin Fronteras .

La Iniciativa OpenNet ha probado el filtrado de Internet en 74 países y ha descubierto que 42 de ellos, incluidos los regímenes autoritarios y democráticos, implementan algún nivel de filtrado.

El Citizen Lab continuó esta área de investigación a través del Internet Censorship Lab (ICLab), un proyecto destinado a desarrollar nuevos sistemas y métodos para medir la censura en Internet. Fue un esfuerzo de colaboración entre Citizen Lab, el grupo de la profesora Phillipa Gill en el Departamento de Ciencias de la Computación de la Universidad de Stony Brook , y el Grupo de Operaciones de Red y Seguridad de Internet del Profesor Nick Feamster en la Universidad de Princeton .

Controles de información a nivel de aplicación

El Citizen Lab estudia la censura y la vigilancia implementadas en aplicaciones populares que incluyen redes sociales, mensajería instantánea y motores de búsqueda .

El trabajo anterior incluye investigaciones de las prácticas de censura de los motores de búsqueda proporcionados por Google , Microsoft y Yahoo! para el mercado chino junto con el motor de búsqueda nacional chino Baidu . En 2008, Nart Villeneuve descubrió que TOM-Skype (la versión china de Skype en ese momento) había recopilado y almacenado millones de registros de chat en un servidor de acceso público con sede en China . En 2013, los investigadores de Citizen Lab colaboraron con el profesor Jedidiah Crandall y Ph.D. el estudiante Jeffrey Knockel de la Universidad de Nuevo México para realizar ingeniería inversa de TOM-Skype y Sina UC , otra aplicación de mensajería instantánea utilizada en China. El equipo pudo obtener las URL y las claves de cifrado para varias versiones de estos dos programas y descargar las listas negras de palabras clave a diario. Este trabajo analizó más de un año y medio de datos del seguimiento de las listas de palabras clave, examinó los contextos sociales y políticos detrás del contenido de estas listas y analizó los momentos en que la lista se había actualizado, incluidas las correlaciones con los eventos actuales.

La investigación actual se centra en el seguimiento de los controles de información sobre el popular servicio de microblogging chino Sina Weibo , las enciclopedias en línea chinas y las aplicaciones de mensajería móvil populares en Asia. El proyecto Asia Chats utiliza la investigación técnica de la censura y la vigilancia, la evaluación del uso y el almacenamiento de los datos del usuario y la comparación de los términos de servicio y las políticas de privacidad de las aplicaciones. El primer informe publicado de este proyecto examinó los mecanismos regionales de filtrado de palabras clave que LINE aplica a sus usuarios chinos.

El análisis de una popular aplicación para teléfonos móviles llamada " Smart Sheriff ", realizada por Citizen Lab y el grupo alemán Cure53 , afirmó que la aplicación representaba un agujero de seguridad que traicionaba la privacidad de los niños que debía proteger y la de sus padres. La ley de Corea del Sur requería que todos los teléfonos celulares vendidos a menores de 18 años tuvieran software diseñado para proteger a los niños, y Smart Sheriff fue la aplicación más popular aprobada por el gobierno, con 380.000 suscriptores. El informe Citizen Lab / Cure53 describió los agujeros de seguridad de Smart Sheriff como "catastróficos" .

Vigilancia comercial

Citizen Lab lleva a cabo una investigación innovadora sobre la proliferación global de software y kits de herramientas de vigilancia específicos , incluidos FinFisher , Hacking Team y NSO Group .

FinFisher es un conjunto de software de vigilancia e intrusión remota desarrollado por Gamma International GmbH, con sede en Múnich, y comercializado y vendido exclusivamente a agencias de inteligencia y de aplicación de la ley por Gamma Group, con sede en el Reino Unido. En 2012, Morgan Marquis-Boire y Bill Marczak proporcionaron la primera identificación pública del software de FinFisher. Citizen Lab y sus colaboradores han realizado investigaciones exhaustivas sobre FinFisher, incluida la revelación de su uso contra activistas de Bahrein, el análisis de variantes del paquete FinFisher que se dirigen a los sistemas operativos de teléfonos móviles, el descubrimiento de campañas de espionaje dirigidas contra disidentes políticos en Malasia y Etiopía, y la documentación del comando y el control de FinFisher. servidores de control en 36 países. La investigación FinFisher de Citizen Lab ha informado e inspirado respuestas de organizaciones de la sociedad civil en Pakistán, México y el Reino Unido. En México, por ejemplo, activistas locales y políticos colaboraron para exigir una investigación sobre la adquisición de tecnologías de vigilancia por parte del estado. En el Reino Unido, condujo a una represión de la venta del software debido a preocupaciones sobre el uso indebido por parte de regímenes represivos.

Hacking Team es una empresa con sede en Milán , Italia , que proporciona un software de vigilancia e intrusión llamado Remote Control System (RCS) a las fuerzas del orden y las agencias de inteligencia. El Citizen Lab y sus colaboradores han trazado los puntos finales de la red RCS en 21 países y han revelado pruebas de que RCS se está utilizando para atacar a un activista de derechos humanos en los Emiratos Árabes Unidos, una organización de periodistas ciudadanos marroquíes y una agencia de noticias independiente dirigida por miembros de la diáspora etíope. Tras la publicación de Hacking Team y Targeting of Ethiopian Journalists, Electronic Frontier Foundation y Privacy International emprendieron acciones legales relacionadas con las acusaciones de que el gobierno etíope había comprometido las computadoras de expatriados etíopes en los Estados Unidos y el Reino Unido.

En 2018, Citizen Lab lanzó una investigación sobre la proliferación global de sistemas de filtrado de Internet fabricados por la empresa canadiense Netsweeper, Inc. Utilizando una combinación de escaneo de IP disponible públicamente, datos de medición de red y otras pruebas técnicas, identificaron las instalaciones de Netsweeper diseñadas para filtrar el contenido de Internet operativo en las redes de 30 países y centrado en 10 con antecedentes de desafíos de derechos humanos: Afganistán, Bahrein, India, Kuwait, Pakistán, Qatar, Somalia, Sudán, Emiratos Árabes Unidos y Yemen. Los sitios web bloqueados en estos países incluyen contenido religioso, campañas políticas y sitios web de medios. De particular interés fue la categoría 'Estilos de vida alternativos' de Netsweeper, que parece tener como uno de sus principales propósitos el bloqueo de contenido LGBTQ no pornográfico, incluido el ofrecido por organizaciones de defensa y derechos civiles, organizaciones de prevención del VIH / SIDA y medios de comunicación LGBTQ y grupos culturales. El Citizen Lab pidió a las agencias gubernamentales que abandonen el acto de filtrar contenido LGBT.

Desde 2016, Citizen Lab ha publicado una serie de informes sobre "Pegasus", un software espía para dispositivos móviles que fue desarrollado por NSO Group, una empresa de inteligencia cibernética con sede en Israel. La serie de diez partes de Citizen Lab sobre el Grupo NSO se desarrolló entre 2016 y 2018. El informe de agosto de 2018 se programó para coordinarse con el informe en profundidad de Amnistía Internacional sobre el Grupo NSO.

En 2017, el grupo publicó varios informes que mostraban intentos de phishing en México que usaban tecnología de NSO Group. Los productos se utilizaron en múltiples intentos de hacerse con el control de los dispositivos móviles de funcionarios del gobierno mexicano, periodistas, abogados, defensores de los derechos humanos y trabajadores anticorrupción. Las operaciones utilizaron mensajes SMS como cebo en un intento de engañar a los objetivos para que hicieran clic en enlaces a la infraestructura de explotación del Grupo NSO. Hacer clic en los enlaces conduciría a la infección remota del teléfono de un objetivo. En un caso, el hijo de uno de los periodistas —en ese momento menor de edad— también fue blanco de ataques. NSO, que pretende vender sólo productos a los gobiernos, también estuvo bajo el enfoque del grupo cuando el prominente defensor de los derechos humanos de los Emiratos Árabes Unidos Ahmed Mansoor fue atacado. El informe sobre estos intentos mostró la primera vez que iOS zero day exploits en la naturaleza y llevó a Apple a lanzar una actualización de seguridad para su iOS 9.3.5, que afecta a más de mil millones de usuarios de Apple en todo el mundo.

En 2020, Citizen Lab publicó un informe que revelaba Dark Basin , un grupo de piratería informática con sede en India .

La investigación de Citizen Lab sobre software de vigilancia ha aparecido en las portadas de The Washington Post y The New York Times y se ha cubierto ampliamente en los medios de comunicación de todo el mundo, incluidos la BBC, Bloomberg, CBC, Slate y Salon.

La investigación del Citizen Lab sobre tecnologías de vigilancia comercial ha tenido como resultado impactos legales y políticos. En diciembre de 2013, el Acuerdo de Wassenaar se modificó para incluir dos nuevas categorías de sistemas de vigilancia en su lista de control de uso dual: "software de intrusión" y "sistemas de vigilancia de red IP". El Acuerdo de Wassenaar busca limitar la exportación de armas convencionales y tecnologías de doble uso instando a los signatarios a intercambiar información y notificar las actividades de exportación de bienes y municiones incluidos en sus listas de control. Las enmiendas de diciembre de 2013 fueron producto de un intenso cabildeo por parte de organizaciones de la sociedad civil y políticos en Europa, cuyos esfuerzos se basaron en la investigación de Citizen Lab sobre software de intrusión como FinFisher y sistemas de vigilancia desarrollados y comercializados por Blue Coat Systems .

Filtrado comercial

El Citizen Lab estudia el mercado comercial de tecnologías de censura y vigilancia, que consiste en una gama de productos que son capaces de filtrar contenido así como de vigilancia pasiva.

Citizen Lab ha estado desarrollando y perfeccionando métodos para realizar exploraciones en Internet para medir el filtrado de Internet y detectar instalaciones visibles externamente de productos de filtrado de URL. El objetivo de este trabajo es desarrollar metodologías simples y repetibles para identificar instancias de filtrado de Internet e instalaciones de dispositivos utilizados para realizar censura y vigilancia.

El Citizen Lab ha realizado investigaciones en empresas como Blue Coat Systems, Netsweeper y SmartFilter . Entre los informes más importantes se incluyen "Some Devices Wander by Mistake: Planet Blue Coat Redux" (2013), "O Pakistan, We Stand on Guard for You: An Analysis of Canada-based Netsweeper's Role in Pakistan's Censorship Regime" (2013) y Planet Blue Coat: Mapeo de herramientas de vigilancia y censura global (2013).

Esta investigación ha sido cubierta en los medios de comunicación de todo el mundo, incluida la portada de The Washington Post , The New York Times , The Globe and Mail y el Jakarta Post.

Tras la publicación de 2011 de "Behind Blue Coat: Investigations of Commercial Filtering in Siria and Birmania", Blue Coat Systems anunció oficialmente que ya no proporcionaría "soporte, actualizaciones u otros servicios" al software en Siria. En diciembre de 2011, el Departamento de Comercio de Estados Unidos 's Oficina de Industria y Seguridad reaccionó ante la evidencia de Blue Coat y le impuso una multa de $ 2.8 millones de dólares en la compañía emiratí responsable de la compra de productos de filtrado de Blue Coat y exportarlos a Siria sin una licencia.

La investigación de Netsweeper de Citizen Lab ha sido citada por las organizaciones de la sociedad civil paquistaníes Bytes for All y Bolo Bhi en un litigio de interés público contra el gobierno paquistaní y en quejas formales ante la Alta Comisión (Embajada) de Canadá en Pakistán.

Transparencia corporativa y responsabilidad gubernamental

El Citizen Lab examina los mecanismos de transparencia y rendición de cuentas relevantes para la relación entre corporaciones y agencias estatales con respecto a los datos personales y otras actividades de vigilancia. Esta investigación ha investigado el uso de la inteligencia artificial en los sistemas de inmigración y refugiados de Canadá (en coautoría del Programa Internacional de Derechos Humanos de la Facultad de Derecho de la Universidad de Toronto), un análisis de los debates sobre cifrado en curso en el contexto canadiense (en coautoría de la Clínica Canadiense de Política e Interés Público de Internet), y una mirada de cerca a las solicitudes de datos personales de los consumidores en Canadá.

En el verano de 2017, el Gobierno de Canadá presentó una nueva legislación de seguridad nacional, el Proyecto de Ley C-59 (Ley de Seguridad Nacional). Propuso cambiar significativamente las agencias y prácticas de seguridad nacional de Canadá, incluida la agencia de inteligencia de señales de Canadá (el Establecimiento de Seguridad de las Comunicaciones). Desde que se propuso el proyecto de ley por primera vez, una serie de grupos de la sociedad civil y académicos han pedido enmiendas importantes a la ley propuesta. Un artículo en coautoría del Citizen Lab y la Canadian Internet Policy and Public Interest Clinic representó el análisis más detallado y completo de las reformas relacionadas con la educación integral para la sexualidad hasta la fecha. Este análisis se elaboró para ayudar a los miembros del parlamento, periodistas, investigadores, abogados y defensores de la sociedad civil a participar de manera más eficaz en estos temas y se incluyó en los debates de las comisiones parlamentarias y se destacó en docenas de informes de los medios de comunicación.

Compromiso con las políticas

El Citizen Lab es un participante activo en varios debates globales sobre gobernanza de Internet, como el Foro de Gobernanza de Internet , ICANN y el Grupo de Expertos en Información y Telecomunicaciones del Gobierno de las Naciones Unidas.

Desde 2010, Citizen Lab ha ayudado a organizar la conferencia anual Cyber Dialogue, organizada por el Centro de Canadá de la Escuela Munk de Asuntos Globales, que reúne a más de 100 personas de países de todo el mundo que trabajan en el gobierno, la sociedad civil, el mundo académico y la empresa privada. en un esfuerzo por comprender mejor los problemas más urgentes del ciberespacio. El Cyber Dialogue tiene un formato participativo que involucra a todos los asistentes en un diálogo moderado sobre seguridad, gobernanza y derechos humanos en Internet. Otras conferencias en todo el mundo, incluida una reunión de alto nivel del Consejo Científico de Política Gubernamental con sede en La Haya y el Foro de Internet de Estocolmo del gobierno sueco , han abordado temas inspirados en los debates del Cyber Dialogue.

Edificio de campo

El Citizen Lab contribuye a la construcción de campo apoyando redes de investigadores, defensores y profesionales de todo el mundo, particularmente del Sur Global . El Citizen Lab ha desarrollado redes regionales de activistas e investigadores que trabajan en controles de información y derechos humanos durante los últimos diez años. Estas redes se encuentran en Asia (OpenNet Asia), la Comunidad de Estados Independientes (OpenNet Eurasia) y Oriente Medio y África del Norte.

Con el apoyo del Centro Internacional de Investigaciones para el Desarrollo (IDRC), Citizen Lab lanzó la Cyber Stewards Network en 2012, que está formada por investigadores, defensores y profesionales del Sur que analizan e impactan las políticas y prácticas de ciberseguridad a nivel local, regional, e internacional. El proyecto consta de 24 socios de Asia, África subsahariana, América Latina y el Medio Oriente y África del Norte, incluidos 7iber , OpenNet y el Centro para Internet y la Sociedad .

El personal de Citizen Lab también trabaja con socios locales para educar y capacitar a las comunidades en riesgo. Por ejemplo, en 2013 colaboró con el Tibet Action Institute para realizar eventos de concienciación pública en Dharamsala , India , para la comunidad tibetana exiliada sobre campañas de ciberespionaje. En el invierno de 2013, Citizen Lab llevó a cabo una sesión de capacitación en seguridad digital para periodistas de investigación rusos en el Centro Sajarov en Moscú .

En los medios

El trabajo de Citizen Lab a menudo se cita en historias de los medios relacionadas con la seguridad digital, los controles de privacidad, las políticas gubernamentales, los derechos humanos y la tecnología. Desde 2006, han aparecido en 24 artículos de primera plana en publicaciones como The New York Times, Washington Post, Globe and Mail e International Herald Tribune.

Instituto de verano Citizen Lab

Desde 2013, Citizen Lab ha albergado el Instituto de verano sobre el monitoreo de la apertura y los derechos de Internet como un taller de investigación anual en la Escuela Munk de Asuntos Globales de la Universidad de Toronto. Reúne a investigadores y profesionales del mundo académico, la sociedad civil y el sector privado que trabajan en la apertura, la seguridad y los derechos de Internet. Las colaboraciones formadas en los talleres de CLSI han dado lugar a la publicación de informes de alto impacto sobre el filtrado de Internet en Zambia, una auditoría de seguridad de las aplicaciones de supervisión infantil en Corea del Sur y un análisis del "Gran Cañón", una herramienta de ataque en China utilizada para distribuciones a gran escala. -Ataques de denegación de servicio contra GitHub y GreatFire.org.

Agentes encubiertos apuntan a Citizen Lab

Según un informe del periodista de AP News, Raphael Satter, los investigadores de Citizen Lab que informaron en octubre de 2018 que el software de vigilancia israelí NSO Group se utilizó para espiar al "círculo íntimo" de Jamal Khashoggi justo antes de su asesinato, "están siendo atacados a su vez. por operativos encubiertos internacionales ". El informe de Citizen Lab de octubre reveló que el "software espía de firma" de NSO que había sido colocado en el iPhone del disidente saudí Omar Abdulaziz, uno de los confidentes de Khashoggi, meses antes. Abdulaziz dijo que los espías de Arabia Saudita utilizaron el software de piratería para revelar las "críticas privadas de Khashoggi a la familia real saudí". Dijo que esto "jugó un papel importante" en su muerte.

En marzo de 2019, The New York Times informó que Citizen Lab había sido objetivo del contratista de los EAU DarkMatter .

En noviembre de 2019, Ronan Farrow lanzó un podcast llamado "Catch and Kill", una extensión de su libro del mismo nombre. El primer episodio incluye el informe de Farrow sobre una instancia en la que una fuente de Farrow estuvo involucrada en un incidente de contraespionaje mientras los operativos de Black Cube apuntaban a Citizen Lab.